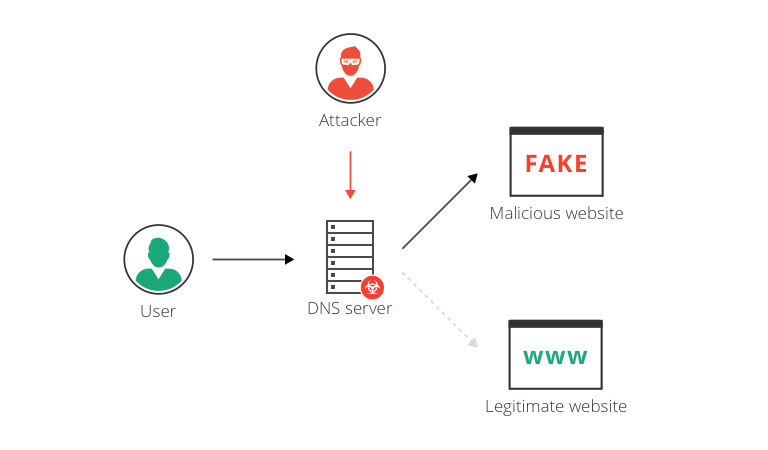

ربودن سیستم نام دامنه (DNS) یا همان ربودن DNS که گاهی به آن تغییر مسیر DNS نیز گفته میشود، نوعی حمله سایبری است که در آن کاربر بدون اطلاع به یک سایت مخرب هدایت میشود.

مهاجمان حملات DNS را با نصب بدافزار بر روی رایانه کاربر یا با هک کردن ارتباطات DNS انجام میدهند. در این مقاله به شما خواهیم گفت DNS HIJACKING چیست و در ادامه با ۷ حمله DNS و ۴ راهکار مقابله با آن آشنا خواهیم شد.

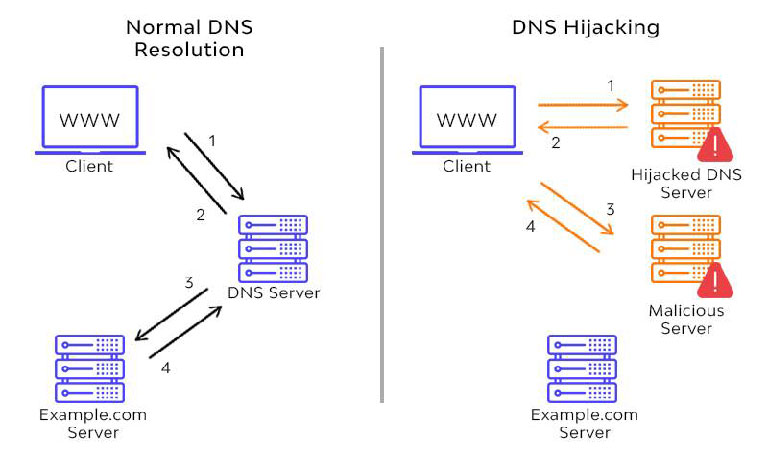

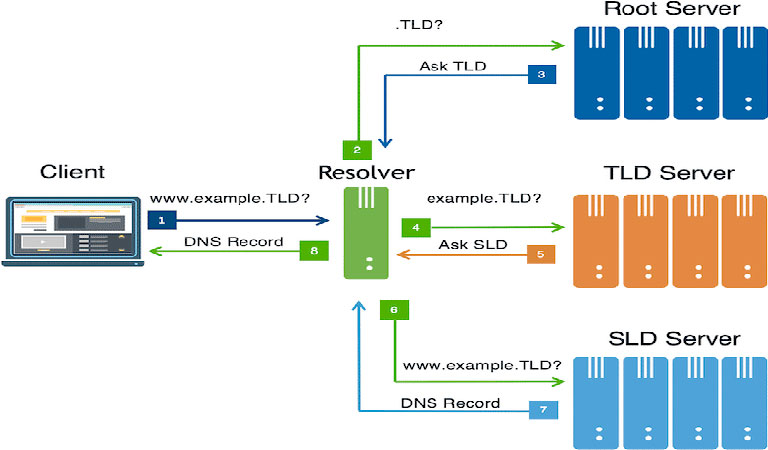

ترافیک DNS چگونه کار میکند؟

هنگامیکه یک آدرس وب سایت را در نوار URL مرورگر خود تایپ میکنید، دستگاه شما درخواستی را برای آدرس IP آن وب سایت به سرور DNS ارسال میکند. سپس سرور DNS آن آدرس IP را برمیگرداند و دستگاه شما آدرس IP سرور DNS را ذخیره میکند و به آن اجازه میدهد به وب سایت متصل شود.

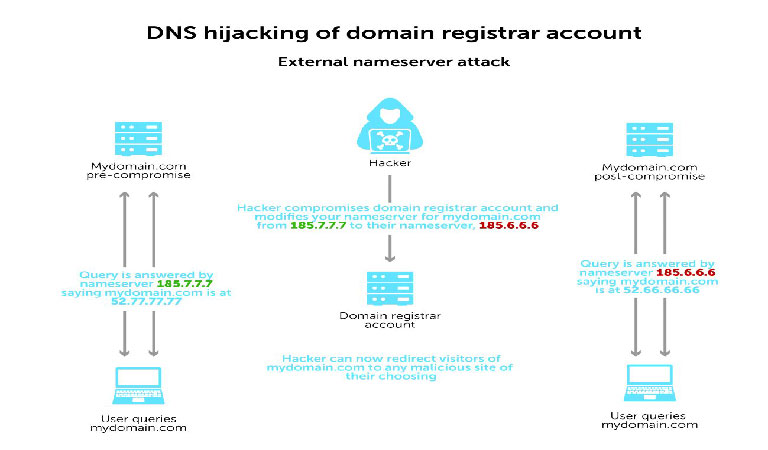

ربودن DNS چیست؟

ربودن DNS (DNS HIJACKING) شامل ایجاد تغییراتی در جستجوهای DNS کاربر است که منجر به هدایت به مقصد مورد نظر مهاجم میشود. مجرمان سایبری از حملات DNS و ابزارهای هک کردن برای سرقت پول از حسابهای بانکی، کلاهبرداری از کارت اعتباری، فروش اطلاعات شناسایی شخصی در دارک وب و انجام سایر اقدامات مخرب استفاده میکنند.

هکرها میتوانند پس از خرید و ثبت دامنه، از سرقت DNS برای تکمیل سایر تکنیکهای حمله سایبری، مانند Pharming (نمایش تبلیغات ناخواسته برای ایجاد درآمد) و فیشینگ (ترغیب کاربران برای کلیک کردن بر روی پیوندهای وبسایتهای مخرب برای سرقت دادهها و اعتبار آنها) استفاده کنند. این نوع حملات سایبری میتوانند به طور قابل توجهی مخرب باشند و بر ترافیک DNS تأثیر بگذارند.

دلیل ربوده شدن DNS چیست؟

هنگامیکه یک هکر پرس و جو یا تنظیمات DNS کاربر را میرباید، انگیزه اصلی آنها سود مالی است. این کار میتواند شامل فریب دادن کاربران به دادن اطلاعات شخصی باشد تا بتوانند مرتکب کلاهبرداری یا سرقت هویت شوند. از طرف دیگر، آنها تبلیغات ناخواسته و مزاحم را به کاربران نشان میدهند که از نمایشها و کلیکها درآمد ایجاد میکنند.

این امر از طریق Pharming به دست میآید، نوعی حمله فیشینگ که در آن تنظیمات DNS کاربر تغییر میکند تا آنها را به یک سایت مخرب هدایت کند. همانطور که در بالا اشاره شد، این سایتها مملو از تبلیغات و پنجره های بازشو هستند. فارمینگ با فیشینگ متفاوت است و از برخی جهات خطرناکتر است، زیرا نیازی به کلیک کردن روی لینکی از کاربران برای هدایت به یک سایت ندارد.

بعلاوه، برای ارائه دهندگان خدمات اینترنتی (ISP) غیرمعمول نیست که درخواست های DNS کاربران خود را ربوده و در صورت تایپ URL نادرست، آنها را به وب سایت های تبلیغاتی هدایت کنند. به طور مشابه، دولتها میتوانند پرس و جوهای DNS ساکنان خود را برای سانسور دامنه های خاص یا ساب دامنه تغییر دهند.

۲ روش رایج DNS HIJACKING

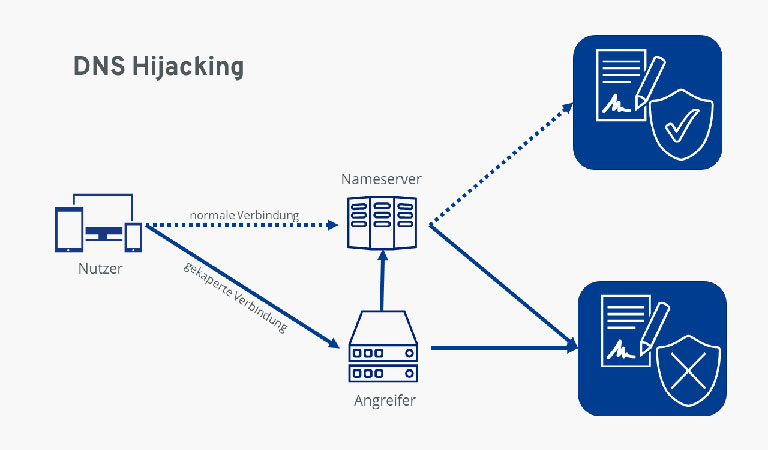

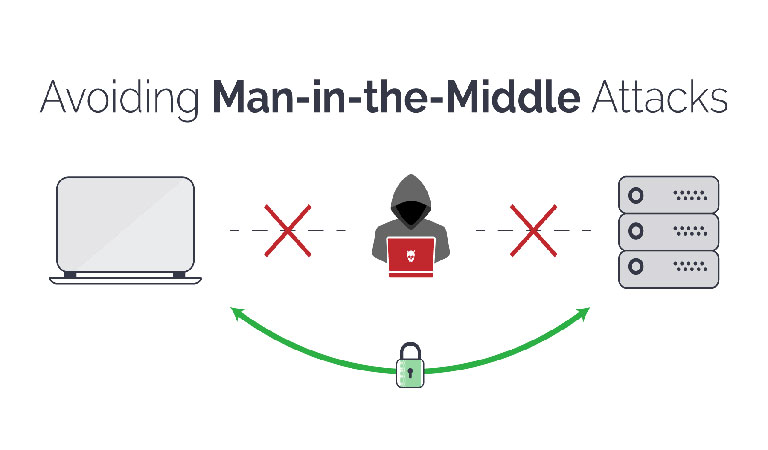

۱. Man-in-the-middle attacks

حمله MitM زمانی اتفاق میافتد که یک مهاجم بتواند ترافیک بین دو سرور DNS را رهگیری کرده و آن را تغییر دهد. این کار را میتوان با راه اندازی یک سرور DNS جعلی انجام داد که هر دو سیستم را فریب میدهد تا فکر کنند روابط کاملا قانونی است یا از یک آسیب پذیری امنیتی در یکی از سرورها استفاده میکند. از این نوع حمله میتوان برای هدایت ترافیک به وب سایت های مخرب، سرقت اطلاعات حساس و یا حتی بستن کل وب سایت استفاده کرد.

۲. Attacks that use malware

مهاجمان، سرورهای DNS را با استفاده از بدافزارها هک میکنند و وب سایت های مورد نظر را مجدداً پیکربندی میکنند تا آدرس IP آنها به وب سایت های مخرب اشاره کند. این روش شامل هک کردن روترهای DNS، تغییر تنظیمات و تحت تأثیر قرار دادن تمام کاربران متصل به آن روتر است. این مثال تنها یک نوع از انواع احتمالی هک DNS هستند.

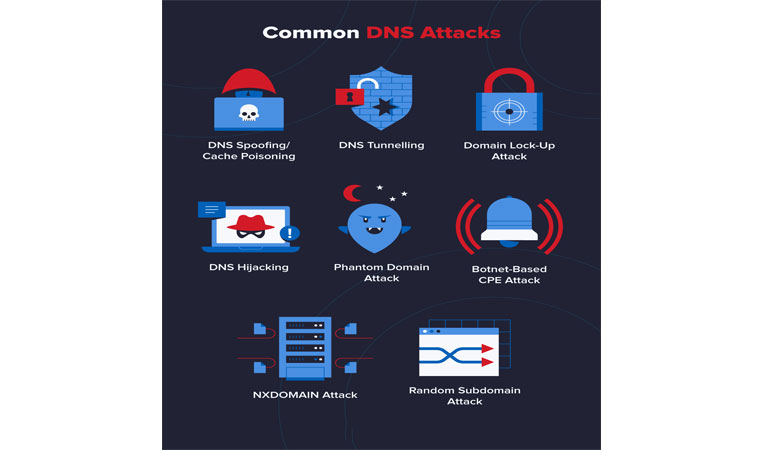

۷ نوع حملات DNS

۱. Local DNS hijack

مهاجم با نصب بدافزار یا تروجان یا باج افزار بر روی سیستم کاربر، میتواند تنظیمات DNS منطقه ای را تغییر داده و کاربر را به یک سایت مخرب هدایت کند. این روش ربودن DNS میتواند منجر به سرقت هویت شود.

۲. Router DNS hijack

حمله DNS روتر زمانی اتفاق میافتد که مهاجمان یک روتر را با رمز عبور پیشفرض هک کنند و تنظیمات DNS آن را بازنویسی کنند و کاربران متصل به دستگاه را به سمت سرور خاصی هدایت کنند.

۳. Man in the middle DNS attacks

حمله مرد میانی یا حمله MITM یک حمله از طریق شنود است که در آن یک بازیگر کاربر مانع از ارتباط و انتقال داده بین سرورهای فرستنده و گیرنده میشود. آنها به عنوان شخص ثالث بین رشته ارتباطی عمل میکنند.

نام “مرد در وسط” با این فعالیت سایبری مرتبط است. به این ترتیب، هکران به عنوان طرف های قانونی برای هر دو طرف رفتار میکنند. حملات Man-in-the-Middle برای رهگیری، سرقت یا تغییر داده ها، مختل کردن ارتباطات و ارسال لینک های مخرب به هر یک از طرفین انجام میشود.

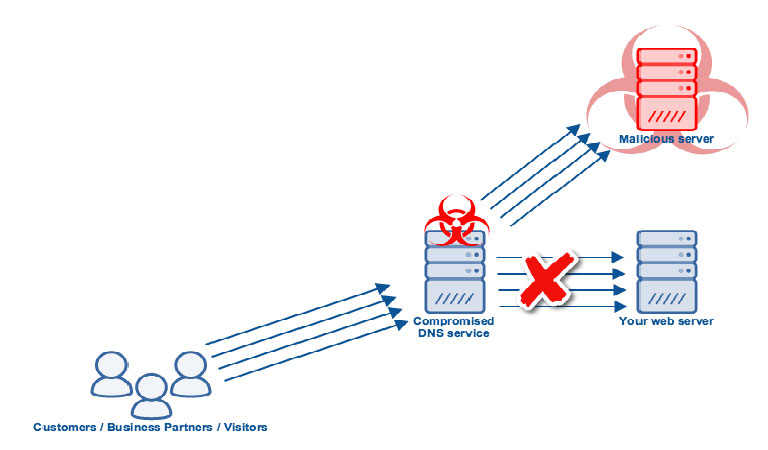

۴. Rogue DNS Server

در حملات DNS سرورهای Rogue ، مهاجم نحوه عملکرد سرور DNS را با هک کردن سرور، تغییر سوابق DNS و هدایت درخواستها به سایتهای مخرب تغییر میدهد.

۵. OnPath DNS Hijacking

حمله OnPath حمله ای ست که در آن مهاجمان ارتباط بین سرور DNS و کاربر را مسدود میکنند و آدرسهای IP متعددی را ارائه میدهند که به سایتهای مخرب اشاره میکنند.

۶. DNS Spoofing

در حملات جعل DNS، یک درخواست از یک وب سایت قانونی به یک وب سایت مخرب هدایت میشود. یک مهاجم میتواند سرور DNS را طوری تغییر دهد که کاربران را به یک وب سایت مخرب هدایت کند که به طور ظاهری مشابه سایت اصلی است.

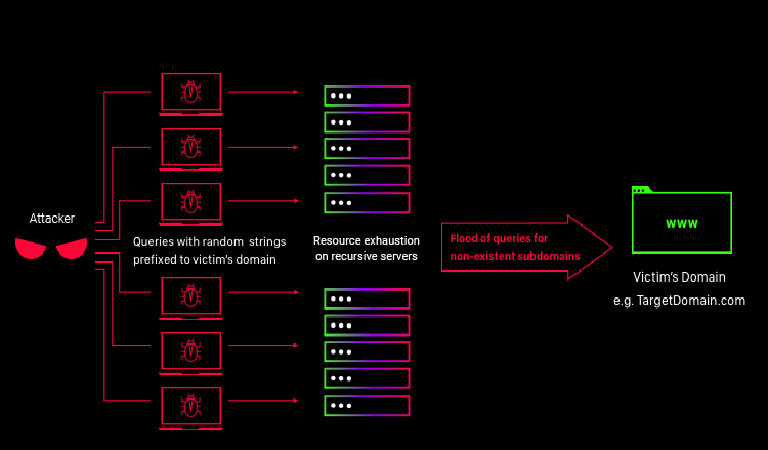

۷. Cache Poisoning

سرورها، سیستمها و روترها رکوردهای DNS را در یک کش ذخیره میکنند. در این نوع حمله سایبری یعنی جعل DNS با مسموم کردن کش، هکرها یک ورودی DNS جعلی را وارد میکنند تا حافظه پنهان را مسموم کند و یک مقصد IP جایگزین برای یک دامنه خاص یا ادان دامنه (جهت اطلاع از این که ادادن دامنه چیست اینجا کلیک نمایید.) باقی بگذارد. جهت اطلاع از این که دومین اینترنتی چیست اینجا کلیک نمایید.

مقایسه ریدایرکت با حمله جعلی DNS

ربودن دامنه، که به آن «سرقت دامنه» نیز گفته میشود، نوعی جعل DNS است که در آن یک عامل تهدید با تغییر DNS با هدایت دامنه به سرور دیگری، دامنه را میدزدد. همچنین، DNS Poisoning یا “DNS Cache Poisoning” بدون تغییر در تنظیمات DNS (مانند ربودن دامنه) به جعل DNS دست مییابد. یعنی در این روش روی رکوردهای DNS تمرکز میکند و آنها را تغییر میدهد، که منجر به هدایت آدرس IP اشتباه توسط دامنه میشود.

از طرف دیگر وقتی یک URL را به دیگری ریدایرکت میکنید، به سادگی آن را به آدرس دیگری در همان دامنه یا دامنه متفاوت ارسال میکنید. میتوانید ریدایرکتی راهاندازی کنید که وقتی بازدیدکنندگان سعی میکنند به URL متعلق به دامنه قدیمیشما دسترسی پیدا کنند، به صورت اتومانیک بازدیدکننگان را به نام دامنه جدید شما میفرستد.

در مورد سرقت DNS چه کاری میتوان انجام داد؟

بهترین راه برای محافظت از سازمان شما در برابر حملات ربودن DNS، افزایش آگاهی کارکنان از حملات DNS و اطمینان از داشتن متخصصان مناسب برای جلوگیری و پاسخگویی به حملات سایبری است.

ربودن DNS یک مشکل امنیتی جدی است که به مهاجم اجازه میدهد وب سایت، ایمیل یا سایر سرویس های آنلاین شما را کنترل کند. برای جلوگیری یا جلوگیری از ربودن DNS، توصیه میشود از نرم افزار امنیتی قابل اعتمادی استفاده کنید که سایت را در برابر انواع تهدیدات محافظت میکند.

۴ راهکار مقابله با DNS HIJACKING

در ادامه چند راه برای افزایش امنیت تنظیمات DNS، ddns و جلوگیری از هک شدن درخواست های شما وجود دارد:

۱. کاهش برای نیم سرورها و resolvers

مراقب resolversها در شبکه باشید

ریزالورهای DNS را قبل از قرار دادن پشت فایروال (بدون پیوند به ارتباطات خارجی)، خاموش کنید.

محدودیت شدید دسترسی به نیم سرورها

با استفاده از احراز هویت چند عاملی، فایروالها و سایر اقدامات امنیتی فیزیکی و شبکه، دسترسی به سرورهای نام DNS را محدود کنید.

اقدامات لازم برای مقابله با حملات cache

با استفاده از شناسههای جستجو تصادفی، پورتهای منبع تصادفی با مسمومیت حافظه پنهان مبارزه کنید.

اصلاح آسیب پذیری های شناخته شده

فوراً آسیبپذیریها را برای جلوگیری از ربودن DNS بررسی کنید، زیرا هکرها اغلب به دنبال سرورهای DNS آسیبپذیر میگردند.

جداسازی نیم سرور معتبر از resolverها

سرورهای معتبر نام DNS را از resolverها اجرا نکنید. آنها را جداگانه اجرا کنید تا از مسمومیت کش جلوگیری کنید.

محدود کردن Zone transfers

سوابق Zone transfers را محدود کنید، زیرا حاوی اطلاعات ارزشمندی برای مهاجمان با استفاده از ابزارهای ربودن DNS است.

۲. کاهش برای کاربران نهایی

به URL سایت توجه کنید تا مطمئن شوید که همان سایتی است که میخواهید بازدید کنید. اگر قسمتی از آدرس ناآشنا به نظر میرسد، مرورگر خود را ببندید و تنظیمات DNS خود را بررسی کنید.

سایت های فیشینگ گواهینامه SSL (لایه سوکت های امن) معتبر ندارند. اطمینان حاصل کنید که سایت شما دارای گواهینامه SSL معتبر است. هرگز داده های حساس (به عنوان مثال، اطلاعات شخصی، جزئیات کارت اعتباری) را در یک فرم وب در یک سایت بدون گواهی SSL یا در صورت وجود خطای http معتبر وارد نکنید.

اگر برای وب سایت خود SSL تهیه نکردهاید، همین حالا اقدام کنید.

۳- کاهش برای مدیران سایت ها

۱. دسترسی ایمن

شما مجبور نیستید از سرورهای DNS ارائه شده توسط ISP خود استفاده کنید. در عوض، یک سرویس DNS رایگان و جایگزین مانند Google Public DNS، OpenDNS یا Cloudflare را انتخاب کنید. امنیت دامنه شما مستقیما روی سئو سایت نیز تاثیرگذار است.

پيشنهاد وب رمز: ۱۲ راهکار طلایی افزایش امنیت دامنه

۲. قفل مشتری

راه دیگر برای جلوگیری از ربودن DNS، استفاده از قفل رجیستری در برابر تهدیدات سایبری است.

قفل رجیستری سرویسی است که توسط یک رجیستری نام دامنه برای محافظت از امنیت دامنه در برابر به روز رسانی، انتقال و حذف غیرمجاز ارائه میشود. اگر ارائه دهنده خدمات میزبان شما این سرویس را ارائه نمیدهد، باید به دنبال یکی از ارائه دهنده خدمات باشید. اطمینان حاصل کنید که احراز هویت دو مرحله ای را در حساب دامنه خود به عنوان یک لایه امنیتی اضافی فعال کرده اید.

۳. DNSSEC

با راه اندازی پسوند امنیتی سیستم نام دامنه (DNSSE) در کنترل پنل وب سایت خود، امنیت را بیشتر تقویت کنید. این روش امنیت DNS را تقویت میکند و در عین حال از تغییر مسیر DNS، حمله man-in-the-middle و مسمومیت حافظه پنهان جلوگیری میکند.

۴. استفاده از نیم سرور محافظت شده

جهت افزایش امنیت دامنه شما میتوانید دامنه پریمیوم استفاده نمایید. از tldهای معتبر برای سایت خود استفاده نموده و همچنین از نیم سرورهای محافظت شده روی دامنه خود استفاده نمایید.

نحوه تشخیص حملات DNS

۱. استفاده از دستور ping

میتوانید با استفاده از پینگ کردن دامنه مشکوک، سرقت DNS را شناسایی کنید. اگر نتایج نشان دهد که آدرس IP وجود ندارد، متوجه خواهید شد که DNS شما هک نشده است. از طرف دیگر، اگر دامنه مشکوک را پینگ کنید و یک آدرس IP ظاهر شود، احتمال زیادی وجود دارد که DNS شما هک شده باشد.

روی مک

برای انجام تست پینگ در مک، Finder را باز کنید و به Applications > Utilities بروید. سپس برنامه ترمینال را باز کنید و ping و سپس یک فاصله و سپس آدرس IP یا دامنه را تایپ کنید. برای توقف تست، روی صفحه کلید Control + C را فشار دهید.

روی ویندوز

در ویندوز به جستجو در نوار وظیفه بروید و عبارت cmd را تایپ کنید تا Command Prompt ظاهر شود.

Command Prompt را باز کنید. ping را در کادر سیاه تایپ کنید و کلید فاصله را بزنید. دامنه مورد نظر برای پینگ را تایپ کنید.

روی لینوکس

ساختار اصلی پینگ به شرح زیر است. جهت بررسی کافیست نام دامنه را در دستور زیر جایگزین hostname نمایید.

ping [option] [hostname] or [IP address]

۲. استفاده از چک کننده روتر

مهاجمان میتوانند از بدافزار برای دسترسی به صفحه مدیریت روتر شما استفاده کنند. پس از ورود، آنها میتوانند تنظیمات DNS را تغییر دهند تا روتر از سروری استفاده کند که مهاجم آن را مدیریت میکند. برای بررسی این نوع حمله، کافی است به صفحه مدیریت روتر خود بروید و تنظیمات DNS آن را بررسی کنید.

۳. استفاده از WhoIsMyDNS.com

یکی دیگر از ابزارهای آنلاین عالی WhoIsMyDNS است که به شما این امکان را میدهد که وب سرور واقعی را پیدا کنید که از طرف شما به درخواست های DNS پاسخ میدهد. اگر DNS نمایش داده شده برای شما ناآشنا است، ممکن است قربانی سرقت DNS شده باشید. جهت اطلاع از این که whois چیست اینجا کلیک نمایید.

چگونه سرقت DNS را متوقف کنیم و ایمن بمانیم؟

از سایت خود در برابر هک شدن محافظت کنید. اگر سایت شما قبلاً آلوده شده است، بهتر است محتویات فایل HOSTS را حذف کرده و آن را ریست کنید. پس از آن، از آنتی ویروس استفاده کنید، که به شما کمک میکند تا DNS Changers را حذف کنید. بررسی کنید که آیا تغییر دهنده DNS DNS شما را تغییر داده است یا خیر.

اگر چنین است، باید تنظیمات DNS خود را تغییر دهید. شما میتوانید این کار را به طور خودکار بررسی کنید. همچنین با بررسی DNS در روتر و سپس بر روی کامپیوترهای جداگانه در شبکه خود شروع کنید.

کلام آخر

همانطور که میبینید، سرویس DNS برای کارکرد روزانه وب سایت های شرکت و خدمات آنلاین شما بسیار مهم است.

اگر یک بررسی منظم DNS انجام ندهید، مهاجمان از راه دور میتوانند این را به عنوان فرصتی جذاب برای انجام حملات مخرب علیه شبکه های شما ببینند. بنابراین، بسیار مهم است که سرورهای DNS و ترافیک خود را همیشه زیر نظر داشته باشید.

منبع : en.wikipedia.org

دیدگاهتان را بنویسید