امنیت سایتهای وردپرسی فقط با نصب افزونه و استفاده از رمز قوی تأمین نمیشود؛ یکی از حیاتیترین بخشهای هر زیرساخت حرفهای، مانیتورینگ لاگها و ارورهاست. بررسی دقیق لاگهای سرور و اپلیکیشن نهتنها به شما کمک میکند خطاهای فنی را شناسایی و رفع کنید، بلکه اولین خط دفاعی در برابر حملات سایبری، بدافزارها و رفتارهای مشکوک نیز هست.

این مقاله بهطور کامل تفاوت روشهای مانیتورینگ لاگها در دو محیط هاست اشتراکی و VPS را بررسی میکند و ابزارها و افزونههای ضروری برای هر دو سطح کاربری را معرفی مینماید. برای ایمنسازی سایت وردپرسی خود، استفاده از هاستینگ مناسب اولین قدم است. پیشنهاد میکنیم برای پایداری و امنیت بالاتر، هاست وردپرس حرفهای وبرمز را بررسی کنید تا سایت شما همیشه در بالاترین سطح حفاظت قرار گیرد.

اهمیت مانیتورینگ لاگها برای امنیت وردپرس

در معماری امنیتی یک سایت وردپرسی، هیچ ابزار یا راهکاری جای مانیتورینگ دقیق لاگها را نمیگیرد. بسیاری از تهدیدهای امنیتی مانند حملات brute-force، تلاشهای ناموفق ورود، اجرای کدهای مخرب یا حتی خطاهای پنهان PHP، از طریق بررسی لاگهای سرور و سیستم قابل شناسایی هستند. اما نحوه دسترسی به این لاگها و ابزارهای مانیتورینگ، به نوع میزبانی شما بستگی دارد در هاست اشتراکی دسترسی محدودتر است و بیشتر باید به ابزارهای درون وردپرس یا پنل مدیریتی متکی باشید، ولی در VPS قدرت کامل برای تحلیل در سطح سیستمعامل وجود دارد.

با استفاده از لاگها، میتوان روند رفتار کاربران، تلاشهای ورود مشکوک، خرابی افزونهها، یا حتی فشارهای لحظهای به سرور را تشخیص داد. این اطلاعات به شما کمک میکنند تا بهجای واکنش منفعلانه، اقدامات پیشگیرانه انجام دهید. کاربران وردپرس معمولاً تصور میکنند که نصب یک افزونه امنیتی کافیست، در حالیکه بدون لاگگیری و مانیتورینگ مداوم، آن افزونهها هم بدون اطلاعات عمیق، ناقص عمل میکنند. مانیتورینگ حرفهای لاگها، نهفقط برای امنیت، بلکه برای بهینهسازی عملکرد سایت، افزایش سرعت، و کاهش DownTimeنیز حیاتی است.

در این مقاله، بررسی میکنیم که چطور کاربران وردپرسی میتوانند در محیطهای مختلف، از هاست اشتراکی تا VPS لینوکسی، فرآیند مانیتورینگ لاگها را پیادهسازی کنند، و چه ابزارهایی برای این کار مناسباند.

سایتهای وردپرسی ،در معرض انواع تهدیدات امنیتی قرار دارند. حملات brute-force، تزریق SQL، تلاش برای دسترسی به فایلهای حساس و سوءاستفاده از آسیبپذیری افزونهها، تنها بخشی از سناریوهای رایج هستند. در این شرایط، لاگهای امنیتی مهمترین منبع شناسایی و پیگیری این فعالیتها بهشمار میروند. مانیتورینگ منظم لاگها به مدیر سایت امکان میدهد تا رفتار مشکوک کاربران، ورودهای ناموفق، تغییرات غیرعادی فایلها و حتی اقدامات خرابکارانه را در مراحل اولیه تشخیص دهد. این نوع نظارت باعث میشود بتوان قبل از تبدیلشدن تهدید به آسیب واقعی، واکنش سریع نشان داد. برای یک سایت وردپرسی، بهویژه در فروشگاههای آنلاین یا سیستمهای عضویت، مانیتورینگ امنیتی نقش کلیدی در کاهش ریسک و افزایش اعتماد کاربران ایفا میکند.

تفاوت لاگهای امنیتی با لاگهای سیستمی: چرا هر دو مهماند؟

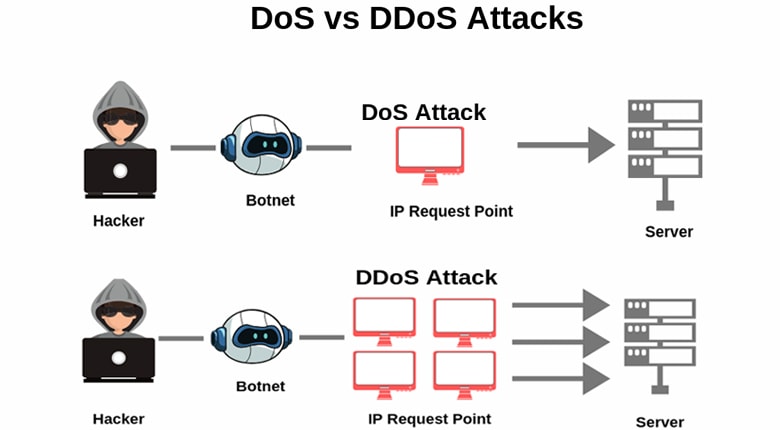

لاگهای امنیتی و لاگهای سیستمی هر دو ثبتکننده رخدادهای مهم هستند، اما از نظر نوع داده و هدف، کاملاً متفاوت عمل میکنند. لاگهای امنیتی روی فعالیتهای مشکوک و تهدیدآمیز تمرکز دارند؛ مثل ورودهای مشکوک، تغییرات غیرمجاز در فایلها، و تلاشهای دسترسی به بخشهای محافظتشده سایت. از طرفی، لاگهای سیستمی بیشتر مربوط به عملکرد کلی سرور، خطاهای نرمافزاری، سرویسهای در حال اجرا و تنظیمات سیستمعامل هستند. برای مثال، ارورهای PHP، مشکل در اجرای cron job یا توقف سرویس دیتابیس در لاگ سیستمی ثبت میشوند، نه امنیتی.

اما چرا هر دو مهماند؟ چون در بسیاری از حملات یا اختلالها، ترکیب اطلاعات دو نوع لاگ برای درک کامل ماجرا ضروری است. مثلاً یک حمله brute-force در لاگ امنیتی با IP مهاجم ثبت میشود، ولی اگر باعث اختلال در عملکرد Apache یا مصرف منابع شود، رد پای آن در لاگ سیستمی هم دیده میشود. به همین دلیل، برای داشتن تصویری دقیق و کامل از وضعیت سایت وردپرسی، باید هم لاگهای امنیتی را مانیتور کرد و هم لاگهای سیستمی را.

لاگ ارورها در وردپرس: از کجا شروع کنیم؟

در وردپرس، بسیاری از خطاها بهطور پیشفرض نمایش داده نمیشوند، و اگر سیستم لاگگیری فعال نباشد، این ارورها پنهان باقی میمانند. برای شروع مانیتورینگ ارورها در وردپرس، باید فایل wp-config.php را ویرایش کرده و متغیرهای زیر را اضافه یا ویرایش کنید:

define( ‘WP_DEBUG’, true );

define( ‘WP_DEBUG_LOG’, true );

define( ‘WP_DEBUG_DISPLAY’, false );

این تنظیمات باعث میشود تمام ارورهای PHP، خطاهای کوئری پایگاه داده، و هشدارهای توسعهای در فایل wp-content/debug.log ذخیره شوند. این لاگ، نقطه شروع اصلی برای تحلیل ارورهای وردپرس است.

ارورهایی مانند مشکل در افزونه، قالب، تابعهای ناسازگار با نسخه PHP، و اختلال در فایلهای JS/CSS معمولاً در این فایل ثبت میشوند.

علاوه بر این، باید بدانید که برخی خطاهای مهم مثل Internal Server Error 500 ممکن است در لاگ وردپرس نیایند و نیاز به بررسی لاگهای سرور داشته باشند (مثل Apache یا Nginx). به همین دلیل، همزمان با فعالسازی لاگ وردپرس، باید مطمئن شوید هاست شما نیز دسترسی به لاگهای سیستم سرور را فراهم کرده است. در محیط VPS این کار با SSH سادهتر است، ولی در هاست اشتراکی نیاز به ابزارهای محدودتری دارید. بنابراین، برای شروع واقعی باید از هر دو سمت، وردپرس و سرور، اقدام کرد.

هاست اشتراکی چیست و چه محدودیتهایی در مانیتورینگ دارد؟

هاست اشتراکی (Shared Hosting) نوعی سرویس میزبانی است که در آن چندین کاربر از منابع یک سرور فیزیکی بهطور مشترک استفاده میکنند. در این مدل، سطح دسترسی کاربران به سرور محدود است و معمولاً فقط به فایلهای سایت خود و برخی ابزارهای از پیشتعریفشده مانند cPanel دسترسی دارند. در زمینه مانیتورینگ لاگها، این ساختار باعث میشود کاربران نتوانند به لاگهای سیستمی، امنیتی سطح پایین، یا حتی لاگ سرویسهایی مثل MySQL دسترسی مستقیم داشته باشند.

بیشتر اطلاعات در دسترس کاربران شامل لاگهای مربوط به ارورهای PHP، رکوردهای سطح وبسرور (Apache یا Nginx)، و فعالیتهای عمومی بازدیدکننده است. این محدودیتها در کنار مزایایی مثل قیمت پایین، باعث میشود هاست اشتراکی برای سایتهای شخصی یا تازهتأسیس مناسب باشد، اما برای سایتهایی که نیاز به مانیتورینگ دقیق و کنترل کامل دارند (مثل فروشگاههای اینترنتی یا سایتهای پرترافیک) مناسب نباشد. در چنین شرایطی، VPS یا سرور مدیریتشده راهکار پیشنهادی است.

بررسی دسترسی لاگها در هاست اشتراکی سیپنل (cPanel)

اگر وبسایت وردپرسیتان روی یک هاست اشتراکی با کنترلپنل cPanel میزبانی میشود، نگران نباشید، با وجود محدودیتها، همچنان میتوانید به برخی لاگهای کاربردی دسترسی داشته باشید. بعد از ورود به cPanel، از بخش “Metrics” یا “Logs” میتونید ابزارهایی مثل موارد زیر رو ببینید:

Error Logs: این بخش خطاهای اخیر PHP و Apache سایت شما رو نشون میده. مثلاً اگه افزونهای ناسازگار باشه یا فایل htaccess اشتباه نوشته شده باشه، اینجا مشخص میشه.

Raw Access Logs: این فایل، تمام بازدیدهایی که به سایت شده رو بهصورت خام ذخیره میکنه. میتونی فایل رو دانلود کنی و بررسی کنی که چه آیپیهایی به چه صفحاتی رفتن.

Awstats / Webalizer: ابزارهایی برای آنالیز ترافیک. اطلاعات دقیق امنیتی ندارن، ولی در کنار لاگها به شما کمک میکنن رفتار بازدیدکنندهها رو بفهمی.

همچنین اگر WP_DEBUG_LOG رو فعال کرده باشی، میتونی فایل debug.log رو از مسیر /wp-content/ با File Manager باز کنی و خطاها رو ببینی. همه اینا بدون نیاز به دانش کدنویسی و فقط با چند کلیک قابل دسترسه.

آیا در هاست اشتراکی میتوان به لاگهای سیستمی دسترسی داشت؟

در هاست اشتراکی، کاربران تنها به بخش بسیار محدودی از لاگهای سیستم دسترسی دارند، آنهم صرفاً از طریق ابزارهایی که میزبان در پنل مدیریت (مانند cPanel) ارائه کرده است. لاگهای سیستمی واقعی مثل لاگهای کرنل، ورود SSH، خطاهای سطح سرور یا اجرای سرویسهای لینوکسی برای کاربر در دسترس نیست. این محدودیت به دلیل ساختار امنیتی هاست اشتراکی اعمال میشود؛ چرا که چندین سایت روی یک سرور میزبانی میشوند و نمایش لاگهای سیستم به یک کاربر میتواند امنیت سایر سایتها را به خطر بیندازد. بنابراین اگرچه در پنل کاربری بخشهایی مثل Apache error log یا access log دیده میشود، اینها تنها بخشی از لاگهای مربوط به سایت شما هستند، نه کل سیستم.

VPS چیست و چگونه دسترسی به لاگها را حرفهایتر میکند؟

VPS یا سرور مجازی خصوصی، نوعی میزبانی است که منابع مشخصی از یک سرور فیزیکی را به صورت اختصاصی در اختیار کاربر قرار میدهد. برخلاف هاست اشتراکی، در VPS شما دسترسی root یا sudo دارید و میتوانید به تمامی فایلهای سیستمی، از جمله لاگهای امنیتی و سیستمی، دسترسی کامل داشته باشید. این یعنی نهتنها لاگهای Apache یا Nginx، بلکه لاگهای سطح سیستمعامل مانند /var/log/auth.log، /var/log/syslog، یا لاگهای اختصاصی سرویسهایی مثل MySQL یا PHP-FPM نیز قابل مشاهده و تحلیل هستند. این سطح از کنترل به شما اجازه میدهد رفتارهای مشکوک، ترافیک غیرمعمول، خطاهای سرور و تهدیدهای امنیتی را بهصورت دقیق رصد کنید. برای سایتهای وردپرسی حرفهای یا فروشگاهی، VPS امکان مانیتورینگ امنیتی بسیار پیشرفتهتری نسبت به هاست اشتراکی فراهم میکند.

مانیتورینگ لحظهای در VPS برای وردپرس چگونه انجام میشود؟

یکی از مزایای اصلی VPS این است که میتوانید مانیتورینگ لاگها را بهصورت لحظهای و بلادرنگ انجام دهید. برای این کار، ابزارهایی مثل tail -f در خط فرمان لینوکس بهکار میرود که اجازه میدهد آخرین خطوط یک فایل لاگ را زنده مشاهده کنید. مثلاً برای بررسی تلاشهای ورود ناموفق میتوان دستور زیر را اجرا کرد:

tail -f /var/log/auth.log

علاوه بر این، ابزارهای حرفهایتر مانند Logwatch و GoAccess میتوانند گزارشهای روزانه و لحظهای از ترافیک، خطاها و رخدادهای امنیتی تولید کنند. برخی کاربران نیز از سیستمهای مانیتورینگ پیشرفتهتری مثل ELK Stack (Elasticsearch, Logstash, Kibana) یا Prometheus + Grafana استفاده میکنند. در VPS، امکان نصب و اجرای این ابزارها فراهم است و میتوان برای هر سایت وردپرسی داشبورد امنیتی اختصاصی طراحی کرد.

مهمترین مسیرهای لاگ در وردپرس روی VPS

در صورتی که وردپرس روی VPS نصب شده باشد، بهغیر از wp-content/debug.log که از طریق WP_DEBUG ایجاد میشود، مسیرهای سیستمی مهمی نیز وجود دارند که باید مانیتور شوند. در محیط لینوکس، برخی از مسیرهای کلیدی لاگ شامل موارد زیر هستند:

/var/log/apache2/error.log یا /var/log/nginx/error.log برای لاگهای وبسرور

/var/log/mysql/error.log برای خطاهای دیتابیس

/var/log/auth.log برای بررسی تلاشهای ورود به سرور

/var/log/syslog برای پیگیری رویدادهای عمومی سیستم

/var/log/php8.1-fpm.log یا معادل نسخه نصبشده PHP

این مسیرها معمولاً با ابزارهای ترمینالی یا اسکریپتهای اتوماسیون نظارت میشوند. اگر از کنترلپنلهایی مثل Plesk یا CyberPanel استفاده شود، رابط گرافیکی هم برای بررسی این لاگها در اختیار کاربر قرار میگیرد.

ابزارهای مانیتورینگ رایگان برای بررسی لاگ در وردپرس

برای بررسی لاگها در وردپرس، مخصوصاً در محیط VPS یا حتی لوکالهاست، ابزارهای رایگان و قدرتمندی وجود دارند که کار تجزیه و تحلیل را بسیار ساده میکنند:

GoAccess: ابزاری ترمینالی برای آنالیز بلادرنگ access log سرور، شامل نمودار و فیلتر IP

Logwatch: ابزار تولید گزارش روزانه از لاگهای سرور به تفکیک سرویس

Multitail: نمایش همزمان چند فایل لاگ در پنجرههای جداگانه

Fail2Ban: ابزار امنیتی که بر اساس لاگ auth، حملات brute-force را تشخیص داده و IP مهاجم را بلاک میکند

lnav (Log File Navigator): مرور و فیلتر سریع فایلهای لاگ با رنگبندی و جستجوی پیشرفته

هر کدام از این ابزارها میتواند مکمل افزونههای وردپرسی باشد و نمای دقیقتری از وضعیت امنیتی و عملیاتی سایت در اختیار شما قرار دهد.

نحوه فعالسازی WP_DEBUG و WP_DEBUG_LOG در وردپرس

چطور ارورهای PHP، دیتابیس و htaccess را تشخیص دهیم؟

معرفی ابزارهایی مثل Logwatch، Fail2Ban و GoAccess برای VPS

بهترین افزونههای log امنیتی برای وردپرس

چرا ارور 500 در وردپرس شایع است و چطور ریشهیابی کنیم؟

- خطا در فایل .htaccess

- محدودیت حافظه PHP

- ناسازگاری یا خرابی افزونه یا قالب

- ارورهای سطح بالای PHP (مثلاً تابع تعریفنشده یا کلاس حذفشده)

بررسی لاگهای دسترسی مشکوک: از brute-force تا xmlrpc

فیلتر و تجزیه تحلیل لاگها با SSH و دستورهای لینوکسی

تفاوت مانیتورینگ در هاست لینوکس و هاست ویندوز برای وردپرس

نقش مانیتورینگ لاگها در شناسایی بدافزار و بکدور در سایت وردپرسی

آیا مانیتورینگ لاگها جایگزین فایروال و آنتیویروس میشود؟

جمع بندی

دیدگاهتان را بنویسید